在某个晚上看见一个黑名单系统的源码心血来潮来审计看看

(update|select|insert|delete|).*?where.*=

使用正则匹配搜索sql语句可能存在sql注入的地方

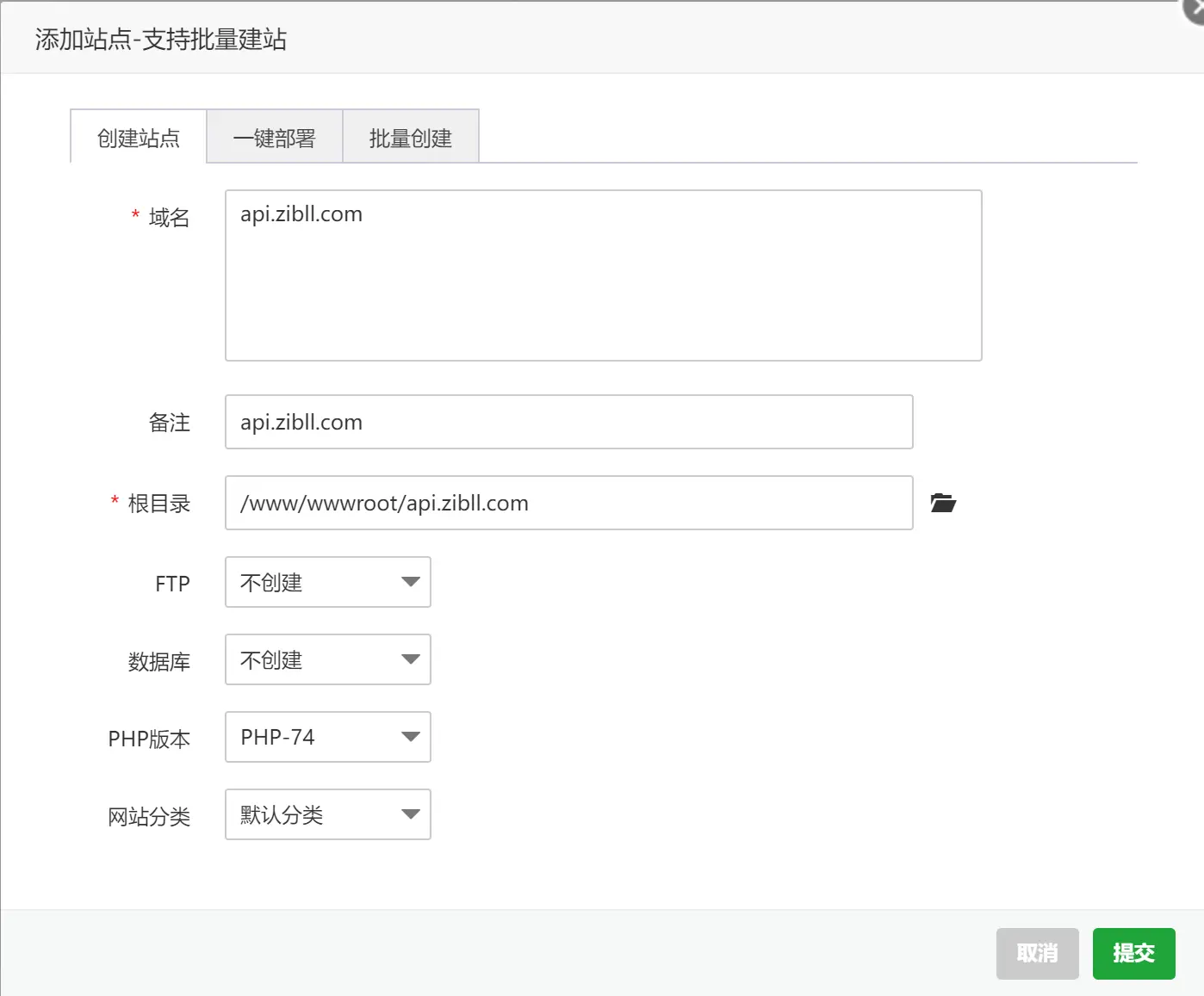

发现index.php中可能存在注入点进去跟进一下

发现sql怀疑存在sql注入的地方 不过有很多过滤将select等替换为空

先不管他的过滤 点进去看看get_row的用法

发现是正常的数据库操作

mysql监控后也十分正常

发现是正常的数据库操作现在解决过滤就可以成功注入

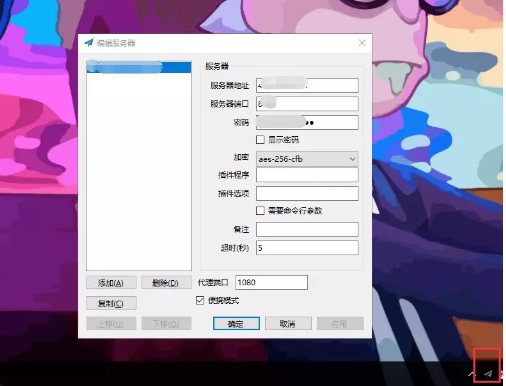

这里可以看见如代码所写我输入or 就替换为空 但是如果我大小写交替即可成功bypass

那么剩下的就简单了编写个tamper用sqlmap跑就完事了

这里tamper的意思是将payload交替大小写 然后跑就完事了

这里用脚本跑出来发现可以注入

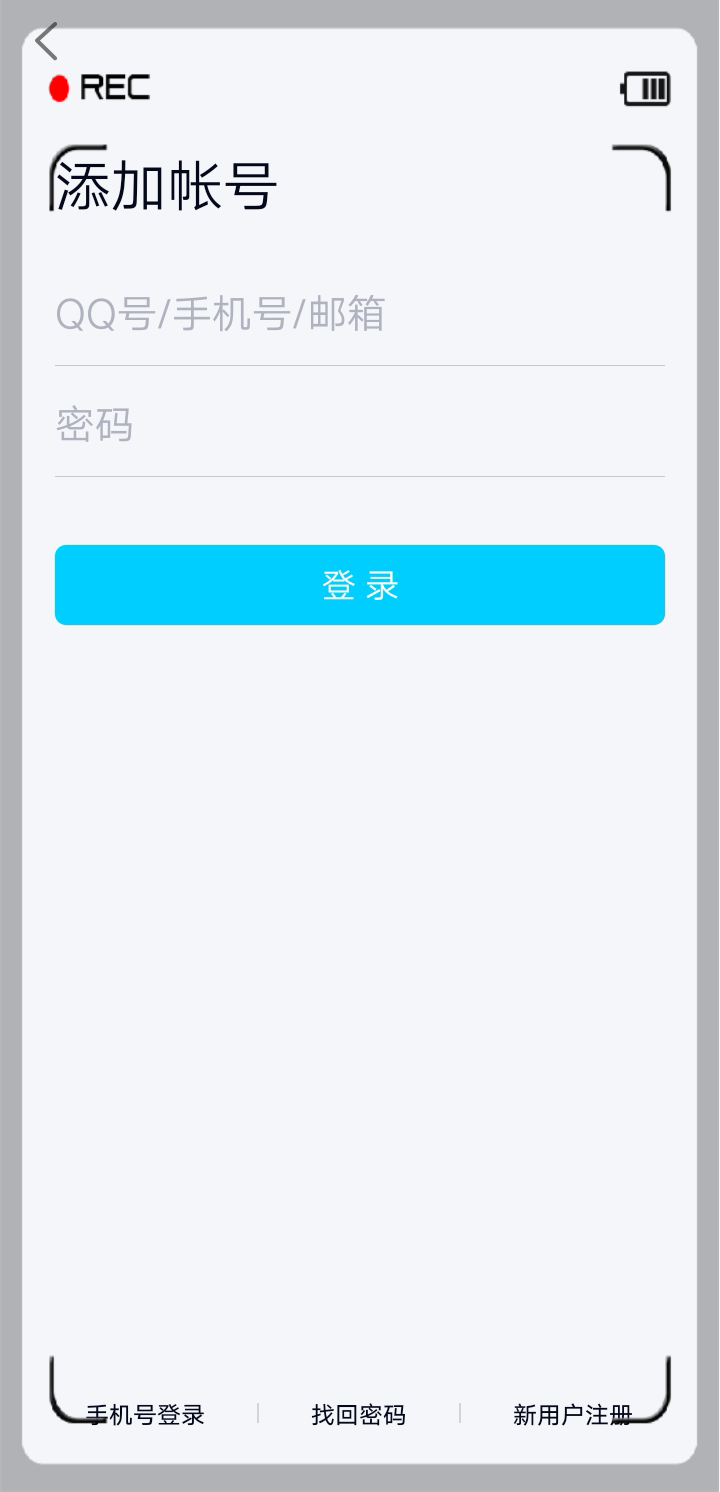

最后成功注入出账号密码

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容